۱.داراییهای زامبی: تهدید پنهان امنیت سایبری در ایران

در زیرساختهای فناوری اطلاعات ایران، پدیدهای به نام «داراییهای زامبی» (Zombie Assets) به یکی از چالشهای اصلی امنیت سایبری تبدیل شده است. این داراییها شامل سرورها، سوئیچها، روترها، دوربینهای مداربسته، سیستمهای کنترل صنعتی (ICS)، و سایر تجهیزات متصل به شبکه هستند که فعالاند اما فاقد مالکیت مشخص، نگهداری منظم، یا چرخه عمر تعریفشدهاند. این وضعیت، آنها را به نقاط ضعفی تبدیل میکند که مهاجمان سایبری میتوانند از آنها برای نفوذ، بهرهجویی، و اجرای حملات پیچیده مانند باجافزارها، جاسوسی سایبری، یا حملات تخریبگر استفاده کنند. این مقاله به بررسی ابعاد مختلف این تهدید، علل ریشهای، نمونههای واقعی، و راهکارهای عملی برای مدیریت و کاهش ریسکهای مرتبط با داراییهای زامبی در شبکههای ایرانی میپردازد.

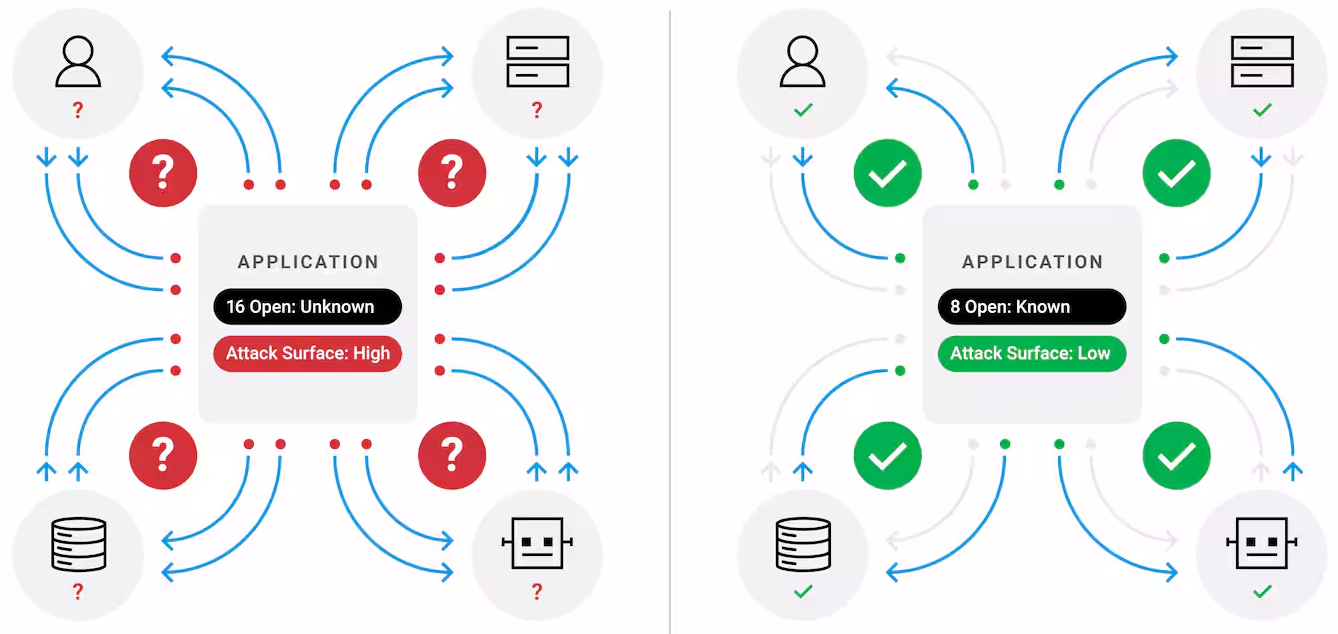

۲.تعریف داراییهای زامبی و اهمیت آنها

داراییهای زامبی به تجهیزات سختافزاری یا نرمافزارهایی در شبکه اطلاق میشود که:

- فعالاند و ترافیک شبکه تولید میکنند، اما از دید مدیران شبکه «نامرئی» هستند.

- فاقد مالکیت مشخص یا تیم مسئول برای نگهداری و بهروزرسانیاند.

- به دلیل عدم وصلهگذاری یا پیکربندی نادرست، در برابر آسیبپذیریهای شناختهشده (مانند CVEهای قدیمی) آسیبپذیرند.

- اغلب به وضعیت «پایان پشتیبانی» (End-of-Life/Support, EOL/EOS) رسیدهاند و دیگر بهروزرسانی امنیتی دریافت نمیکنند

این داراییها به دلیل نبود نظارت، به دروازههای بالقوهای برای حملات سایبری تبدیل میشوند. در ایران، با توجه به محدودیتهای دسترسی به فناوریهای بهروز و تحریمهای بینالمللی، استفاده از تجهیزات قدیمی و عدم جایگزینی آنها این تهدید را تشدید میکند. برای مثال، در سال ۱۴۰۱، یک نهاد دولتی به دلیل استفاده از سرور ویندوز ۲۰۰۳ بدون وصله امنیتی، قربانی حمله باجافزاری شد که دادههای حساس را رمزگذاری کرد و خسارات مالی و عملیاتی سنگینی به همراه داشت. گزارشهای مرکز مدیریت امداد و هماهنگی عملیات رخدادهای رایانهای (ماهر) نشان میدهد که اینگونه حوادث در سالهای اخیر افزایش یافته و اغلب به دلیل عدم شناسایی داراییهای زامبی رخ دادهاند.

۳. چالشهای اصلی در مدیریت داراییهای زامبی

۳.۱. نبود نظام مدیریت دارایی

بسیاری از سازمانهای ایرانی فاقد یک سیستم جامع و یکپارچه برای مدیریت داراییهای فناوری اطلاعات هستند. این مشکل به دلایل زیر تشدید میشود:

- عدم وجود فهرست بهروز: سازمانها اغلب فاقد فهرست دقیق و بهروز از داراییهای شبکهای خود هستند، که شناسایی دستگاههای فعال را دشوار میکند.

- مدیریت دستی و ناقص: اطلاعات داراییها معمولاً در فایلهای اکسل پراکنده یا ناقص ذخیره میشود، که مستعد خطای انسانی است و بهروزرسانی آن زمانبر است.

- عدم طبقهبندی داراییها: داراییها بر اساس حساسیت یا اهمیت (مانند زیرساختهای حیاتی) طبقهبندی نمیشوند، که اولویتبندی برای وصلهگذاری یا ایزولهسازی را دشوار میکند.

- وابستگی به دانش فردی: اطلاعات درباره داراییها اغلب در حافظه مهندسان قدیمی یا پیمانکاران ذخیره است، که با خروج آنها از سازمان، این دانش از بین میرود.

- محدودیتهای بومی: در ایران، تحریمها و کمبود منابع مالی مانع از خرید ابزارهای مدیریت دارایی پیشرفته میشوند.

نمونه واقعی: در سال ۱۴۰۲، یک شرکت خدماتی به دلیل نبود فهرست داراییها، از وجود یک سرور قدیمی با پروتکل RDP ناامن بیاطلاع بود. این سرور هدف حمله brute-force قرار گرفت و مهاجمان توانستند به شبکه داخلی نفوذ کنند، که منجر به سرقت دادهها و اختلال در خدمات شد.

راهکار پیشنهادی:

- ابزارهای متنباز برای سازمانهای کوچک: استفاده از ابزارهایی مانند Spiceworks، Zabbix، یا Open-AudIT برای کشف خودکار دستگاههای متصل به شبکه و ثبت اطلاعات آنها. این ابزارها هزینه کمتری دارند و برای سازمانهای با بودجه محدود مناسباند.

- سیستمهای CMDB برای سازمانهای بزرگ: پیادهسازی سیستمهای مدیریت پیکربندی (Configuration Management Database) مانند ServiceNow، BMC Remedy، یا GLPI با قابلیت کشف خودکار (Auto Discovery) برای ایجاد فهرست جامع و پویا.

- اسکن دورهای شبکه: اجرای اسکنهای منظم با ابزارهایی مانند nmap -sn، Nessus، یا Shodan برای شناسایی دستگاههای فعال و ناشناخته در شبکه.

- فهرست ساختاریافته داراییها: ایجاد یک پایگاه داده متمرکز شامل اطلاعات دقیق مانند نام دستگاه، آدرس IP، نوع دستگاه (سرور، روتر، IoT)، مالک، وضعیت پشتیبانی (فعال/EOL)، و موقعیت فیزیکی.

- طبقهبندی داراییها: استفاده از مدلهای طبقهبندی (مانند CIA Triad: محرمانگی، یکپارچگی، در دسترس بودن) برای اولویتبندی داراییهای حیاتی و تخصیص منابع امنیتی به آنها.

- بازنگری منظم: انجام ممیزی سالانه فهرست داراییها و ادغام آن با فرآیندهای مدیریت آسیبپذیری برای اطمینان از بهروز بودن اطلاعات.

اقدام فوری:

- اجرای اسکن شبکه با ابزار nmap (-sn) یا Shodan برای شناسایی فوری تمام دستگاههای فعال در شبکه.

- ایجاد یک فهرست اولیه در قالب فایل اکسل یا پایگاه داده ساده شامل تمام داراییهای شناساییشده، حتی اگر اطلاعات ناقص باشد، بهعنوان نقطه شروع.

۳.۲. آسیبپذیریهای بدون مالک

داراییهای زامبی اغلب فاقد مسئول مشخص برای وصلهگذاری و نگهداریاند. این مشکل به دلیل نبود فرآیندهای تعریفشده برای تخصیص مالکیت داراییها ایجاد میشود. پروتکلهای قدیمی مانند SMBv1، RDP، یا Telnet که هنوز در برخی سیستمها فعالاند، به مهاجمان امکان بهرهجویی آسان میدهند. در ایران، استفاده گسترده از نرمافزارها و سختافزارهای قدیمی به دلیل تحریمها و هزینههای بالای ارتقا، این چالش را تشدید میکند. علاوه بر این، نبود فرهنگ پاسخگویی در تیمهای فناوری اطلاعات و کمبود نیروی متخصص، مدیریت این داراییها را دشوارتر میکند.

نمونه واقعی: در سال ۱۴۰۳، یک سازمان صنعتی به دلیل عدم وصلهگذاری یک فایروال قدیمی (با آسیبپذیری شناختهشده CVE-2019-0708)، قربانی حملهای شد که دادههای حساس را به خطر انداخت. این فایروال به دلیل نبود مالک مشخص، سالها بدون بهروزرسانی باقی مانده بود.

راهکار پیشنهادی:

- ایجاد جدول مالکیت: طراحی یک جدول ساختاریافته با عنوان «دارایی ← مالک ← تیم مسئول» برای ثبت مسئولیت وصلهگذاری و نگهداری هر دارایی. این جدول باید در سیستم مدیریت دارایی ادغام شود و اطلاعات تماس مالک را شامل شود.

- ثبت مالک در تخصیص IP: هنگام تخصیص آدرس IP در سیستمهای DHCP یا IPAM، ثبت مالک دارایی الزامی شود تا هیچ دستگاهی بدون مسئول باقی نماند.

- قرنطینه داراییهای آسیبپذیر: استفاده از VLAN یا قوانین فایروال برای ایزولهسازی داراییهای بدون وصله تا زمان بهروزرسانی یا غیرفعالسازی.

- تخصیص مالک موقت: برای داراییهای زامبی شناساییشده، یک مالک موقت (مانند تیم امنیت فناوری اطلاعات) تعیین شود تا فرآیند وصلهگذاری یا ایزولهسازی را مدیریت کند.

- اتوماسیون وصلهگذاری: استفاده از ابزارهای مدیریت وصله مانند WSUS (برای سیستمهای ویندوزی) یا Ansible (برای محیطهای لینوکس) برای کاهش خطای انسانی و تسریع فرآیند.

- آموزش تیمها: برگزاری کارگاههای آموزشی برای تیمهای فناوری اطلاعات در مورد شناسایی و مدیریت آسیبپذیریهای بدون مالک.

اقدام فوری:

- تخصیص مالک موقت برای تمام داراییهای شناساییشده بدون مسئول.

- قرنطینه فوری داراییهای با پروتکلهای ناامن (مانند SMBv1 یا RDP) با استفاده از قوانین فایروال یا VLAN.

۳.۳. داراییهای پایان پشتیبانی (EOL/EOS)

تجهیزات و نرمافزارهایی که به وضعیت پایان پشتیبانی (EOL/EOS) رسیدهاند، دیگر بهروزرسانی امنیتی دریافت نمیکنند و در برابر آسیبپذیریهای جدید بسیار آسیبپذیرند. در ایران، محدودیتهای بودجهای، تحریمها، و عدم آگاهی مدیران از خطرات این تجهیزات، جایگزینی آنها را به تأخیر میاندازد. این موضوع بهویژه در زیرساختهای حیاتی مانند بخشهای انرژی، بهداشت، و حملونقل خطرناک است، زیرا این تجهیزات اغلب در فرآیندهای حساس استفاده میشوند.

نمونه واقعی: یک بیمارستان در سال ۱۴۰۲ به دلیل استفاده از یک سیستم تصویربرداری پزشکی قدیمی (EOL) که پروتکلهای ناامن داشت، هدف حمله باجافزاری قرار گرفت که خدمات درمانی را مختل کرد.

راهکار پیشنهادی:

- هرستبرداری وضعیت پشتیبانی: ایجاد فهرستی از تمام داراییها با دستهبندی بر اساس وضعیت پشتیبانی (فعال، در حال انقضا، پایان پشتیبانی) برای شناسایی تجهیزات پرریسک.

- بودجهریزی هدفمند: تخصیص بودجه برای جایگزینی تدریجی تجهیزات بحرانی EOL، با اولویتبندی بر اساس اهمیت (مانند سرورهای حاوی دادههای حساس یا سیستمهای کنترل صنعتی).

- ایزولهسازی موقت: استفاده از VLAN، فایروال، یا سیستمهای تشخیص نفوذ (IDS) برای جداسازی تجهیزات EOL تا زمان جایگزینی.

- راهحلهای جایگزین: در صورت عدم امکان جایگزینی به دلیل تحریمها، استفاده از راهحلهای بومی یا متنباز برای کاهش وابستگی به تجهیزات خارجی.

- برنامهریزی بلندمدت: تدوین برنامهای پنجساله برای جایگزینی تجهیزات EOL، با همکاری تأمینکنندگان داخلی و ارزیابی ریسکهای امنیتی.

- مانیتورینگ پیشرفته: استفاده از سیستمهای تشخیص نفوذ (IDS/IPS) برای شناسایی تلاشهای بهرهجویی از آسیبپذیریهای تجهیزات EOL.

اقدام فوری:

- شناسایی تمام تجهیزات EOL با استفاده از ابزارهای اسکن مانند Nessus یا OpenVAS.

- ایزولهسازی فوری این تجهیزات با VLAN یا قوانین فایروال تا زمان بهروزرسانی یا جایگزینی.

۳.۴. مدیریت وصله: چالشهای عملیاتی داراییهای زامبی

مدیریت وصله در بسیاری از سازمانهای ایرانی بهصورت دستی، بدون مستندسازی، و بدون برنامهریزی منظم انجام میشود. این روش ناکارآمد است و شبکه را در برابر آسیبپذیریهای شناختهشده آسیبپذیر میکند. علاوه بر این، نبود هماهنگی بین تیمهای فناوری اطلاعات و امنیت، کمبود منابع انسانی متخصص، و محدودیتهای تحریمی برای دسترسی به وصلههای بهروز، این فرآیند را مختل میکند.

نمونه واقعی: در سال ۱۴۰۲، یک سازمان مالی به دلیل عدم اعمال وصله برای یک آسیبپذیری شناختهشده در سرور Exchange، هدف حملهای شد که دادههای مشتریان را به خطر انداخت.

راهکار پیشنهادی:

- فرآیند وصلهگذاری ساختاریافته: استقرار فرآیند وصلهگذاری بر اساس چارچوب ITIL، شامل:

- دریافت وصلهها ظرف ۷ روز از انتشار.

- آزمایش وصلهها در محیط Sandbox برای جلوگیری از اختلال در سیستمهای عملیاتی.

- اعمال وصلهها در ساعات غیرکاری برای کاهش تأثیر بر خدمات.

- مستندسازی تمام تغییرات در سیستم مدیریت تغییرات (Change Management System).

- اتوماسیون وصلهگذاری: استفاده از ابزارهای خودکار مانند WSUS برای سیستمهای ویندوزی، یا ابزارهایی مانند Ansible و Puppet برای محیطهای لینوکس و چندپلتفرمی.

- اولویتبندی وصلهها: تمرکز بر وصلهگذاری آسیبپذیریهای با شدت بالا (مانند CVSS 9 یا ۱۰) و داراییهای حیاتی.

- آموزش تیمها: برگزاری دورههای آموزشی برای تیمهای فناوری اطلاعات در مورد اهمیت و روشهای وصلهگذاری.

- مخازن داخلی وصله: ایجاد مخازن داخلی برای ذخیره وصلههای امنیتی بهمنظور کاهش وابستگی به منابع خارجی در شرایط تحریمی.

اقدام فوری:

- شناسایی و اولویتبندی آسیبپذیریهای بحرانی با ابزارهایی مانند Nessus یا Qualys.

- اعمال وصلههای فوری برای داراییهای حیاتی در یک بازه زمانی ۷۲ ساعته.

۳.۵. شکست در تحویل مالکیت

نبود فرآیندهای مشخص برای تحویل پروژهها و انتقال مالکیت داراییها بین پیمانکاران و سازمانها یکی از دلایل اصلی ایجاد داراییهای زامبی است. پیمانکاران اغلب مستندات کافی ارائه نمیدهند، و پس از اتمام پروژه، دستگاهها بدون مالک یا نظارت باقی میمانند. این مشکل در ایران به دلیل ضعف فرهنگ مستندسازی، کمبود نظارت بر پیمانکاران، و نبود الزامات قانونی تشدید میشود.

نمونه واقعی: در یک پروژه زیرساختی در سال ۱۴۰۲، پیمانکار پس از نصب تجهیزات شبکه، هیچ مستنداتی ارائه نکرد، و یک سوئیچ بدون مالک به شبکه متصل باقی ماند که بعداً بهعنوان نقطه ورود برای حمله سایبری استفاده شد.

راهکار پیشنهادی:

- الزامات قراردادی: گنجاندن بندهای الزامی در قراردادهای پیمانکاری برای ارائه مستندات کامل (شامل فهرست داراییها، پیکربندیها، و مالکیت) بهعنوان شرط پرداخت نهایی.

- فرمهای استاندارد: تعریف فرمهای رسمی برای ثبت، انتقال، و غیرفعالسازی داراییها در زمان تحویل پروژه.

- فرهنگسازی مستندسازی: ترویج فرهنگ مستندسازی از طریق مشوقهای سازمانی (مانند پاداش برای تیمهای فناوری اطلاعات) و آموزشهای مستمر.

- نظارت بر پیمانکاران: ایجاد تیم بازرسی برای بررسی مستندات پروژهها قبل از تحویل نهایی.

- پیگیری قانونی: وضع قوانین سختگیرانه برای جریمه پیمانکارانی که مستندات کافی ارائه نمیدهند.

اقدام فوری:

- بازبینی قراردادهای جاری و افزودن بند الزام به ارائه مستندات کامل.

- ایجاد فرم موقت برای ثبت داراییهای پروژههای در حال اجرا.

۳.۶. امنیت IoT و OT: تهدیدات نوظهور

دستگاههای اینترنت اشیا (IoT) و سیستمهای عملیاتی (OT)، مانند دوربینهای IP، سنسورها، و سیستمهای SCADA، به دلیل پیکربندیهای ناامن (مانند رمزهای پیشفرض یا پروتکلهای قدیمی) به نقاط ضعف جدیدی تبدیل شدهاند. در ایران، استفاده گسترده از این دستگاهها در زیرساختهای حیاتی، همراه با کمبود تخصص در امنیت OT و محدودیتهای تحریمی برای بهروزرسانی فریمور، ریسک را افزایش داده است.

نمونه واقعی: در سال ۱۴۰۳، نفوذ به شبکه یک سازمان از طریق یک دوربین IP با رمز پیشفرض رخ داد که به مهاجمان امکان دسترسی به بخشهای حساس شبکه را داد.

راهکار پیشنهادی:

- تغییر رمزهای پیشفرض: الزام به تغییر رمزهای پیشفرض تمام دستگاههای IoT و OT در زمان نصب، با استفاده از رمزهای پیچیده و منحصربهفرد (حداقل ۱۲ کاراکتر).

- جداسازی منطقی: قرار دادن دستگاههای IoT و OT در VLANهای مجزا برای محدود کردن دسترسی غیرمجاز به سایر بخشهای شبکه.

- پایش مستمر: استفاده از سیستمهای SIEM (مانند Splunk، Wazuh، یا ELK) برای تحلیل لاگهای دستگاههای IoT/OT و شناسایی فعالیتهای مشکوک.

- بهروزرسانی منظم: ایجاد برنامهای برای بررسی و بهروزرسانی فریمور دستگاههای IoT/OT، حتی در صورت محدودیتهای تحریمی، با استفاده از منابع داخلی یا متنباز.

- استانداردسازی پیکربندی: استفاده از چکلیستهای امنیتی (مانند NIST SP 800-82) برای پیکربندی امن دستگاههای OT.

اقدام فوری:

- تغییر فوری رمزهای پیشفرض تمام دستگاههای IoT و OT با استفاده از اسکریپتهای سفارشی یا بررسی دستی.

- جداسازی این دستگاهها در VLANهای مجزا تا زمان بهروزرسانی کامل.

۳.۷. نظارت مستمر: کلید کاهش ریسک

بدون نظارت مستمر بر شبکه، دستگاههای ناشناخته یا زامبی میتوانند بهراحتی به شبکه متصل شوند و برای مدت طولانی کشفنشده باقی بمانند. در ایران، کمبود ابزارهای مانیتورینگ پیشرفته، نیروی انسانی متخصص، و بودجه برای استقرار سیستمهای پایش، این مشکل را تشدید میکند. همچنین، نبود فرهنگ پایش فعال در سازمانها منجر به تأخیر در شناسایی تهدیدات میشود.

نمونه واقعی: در سال ۱۴۰۲، یک سازمان دولتی به دلیل نبود سیستم مانیتورینگ، از وجود یک سرور ناشناخته که بهطور غیرمجاز به شبکه متصل شده بود، بیاطلاع بود و این سرور بهعنوان درگاه حمله استفاده شد.

راهکار پیشنهادی:

- مانیتورینگ خودکار: استفاده از ابزارهای مانیتورینگ مانند Zabbix، Nagios، یا PRTG برای کشف خودکار دستگاههای جدید و پایش ترافیک شبکه.

- سیستمهای SIEM: استقرار سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM) مانند Splunk، Wazuh، یا ELK برای تحلیل لاگها و شناسایی رفتارهای غیرعادی.

- هشدارهای خودکار: تنظیم هشدارهای فوری برای شناسایی دستگاههای جدید یا تغییرات غیرمجاز در شبکه.

- ممیزی منظم: انجام بازبینی هفتگی لاگها و ممیزی سالانه داراییها برای اطمینان از صحت فهرست داراییها.

- آموزش تیمها: تقویت مهارتهای تیمهای فناوری اطلاعات در استفاده از ابزارهای مانیتورینگ و تحلیل لاگها از طریق آموزشهای مستمر.

اقدام فوری:

- استقرار ابزار مانیتورینگ ساده مانند Zabbix برای کشف خودکار دستگاهها.

- تنظیم هشدارهای اولیه برای شناسایی تجهیزات ناشناخته در شبکه.

۴- اقدامات فوری پیشنهادی برای مدیران ارشد:

نتیجهگیری: از تهدید پنهان تا مدیریت فعال

داراییهای زامبی نتیجه ترکیبی از ضعفهای مدیریتی، فنی، و فرهنگی در سازمانهای ایرانی است. این داراییها، به دلیل نبود نظارت، مالکیت، و بهروزرسانی، به نقاط ضعفی تبدیل میشوند که مهاجمان سایبری میتوانند از آنها برای حملات پیشرفته مانند باجافزارها، جاسوسی سایبری، یا تخریب زیرساختها بهرهبرداری کنند. با اجرای راهکارهای پیشنهادی، از جمله کشف خودکار داراییها، تخصیص مالکیت، وصلهگذاری ساختاریافته، و نظارت مستمر، سازمانها میتوانند این تهدید پنهان را به فرصتی برای تقویت امنیت سایبری تبدیل کنند. در اکوسیستم سایبری ایران، که با محدودیتهای تحریمی و کمبود منابع مواجه است، اتخاذ رویکردهای عملیاتی و استفاده از ابزارهای متنباز میتواند تأثیر قابلتوجهی در کاهش ریسکها داشته باشد.

توصیه نهایی: سازمانها باید فوراً یک تیم امنیت سایبری تشکیل دهند که مسئول اسکن شبکه، شناسایی داراییهای زامبی، و اجرای اقدامات فوری باشد. همچنین، همکاری با نهادهایی مانند مرکز ماهر برای به اشتراکگذاری اطلاعات تهدیدات میتواند به بهبود تابآوری سایبری کمک کند. تا زمانی که داراییهای بدون مالک و بدون وصله در شبکهها وجود دارند، تهدیدات پیشرفته در کمین خواهند ماند.