IAM سنگ بنای Zero Trust

اولین گام در ایمن سازی منابع شبکه بر اساس راهکار اعتماد صفر (ZTA) این است که قبل از اعطای دسترسی، از احراز هویت کاربران خود مطمئن شوید. در ادامه این مقاله بررسی خواهیم کرد که چرا مدیریت هویت و دسترسی (IAM) سنگ بنای ZTA است.

Identity and Access Management (IAM) یک مفهوم مهم در امنیت اطلاعات است که به مدیریت هویتها و دسترسیها در یک سیستم یا شبکه اشاره دارد. این مفهوم به ایجاد و مدیریت هویتها (Identity) و کنترل دسترسیها (Access) به منابع سیستمی، شبکه، و نرمافزارها میپردازد.

اصل Zero Trust یک الگوی امنیتی است که فرض میکند هیچکس و هیچ دستگاهی در یک شبکه مورد اعتماد نیست. به عبارت دیگر، هرکس و هر چیزی حتی اگر درون شبکه باشد، باید احراز هویت شود و دسترسی به منابع محدود به نیازهای مشخص شود. در اینجا نقش اساسی IAM در پیادهسازی اصل Zero Trust بیان میشود.

نقش IAM در شناسایی، احراز هویت و اعطاء دسترسی

شناسایی کاربران متصل به شبکه و سرویس ها همواره نیاز اساسی کارشناسان امنیت سازمان هاست، برای سازمانها بسیار مهم است که هر کاربر و نقش آن کاربر در سازمان را بشناسند، بنابراین کارشناسان فناوری اطلاعات میتواند دسترسی کاربران را مبتنی بر هر نقش یا شغل لازم را به صورت امن ایجاد کنند.

با این حال، همواره سازمان ها در معرض خطرات بیشتری از جانب کاربرانی هستند که از رمزهای عبور ضعیف استفاده می کنند. از آنجایی که امروزه بسیاری از سرویس های آنلاین نیازمند ایجاد حساب کاری و احراز هویت هستند، عموما کاربران از رمزهای عبور بسیار ساده استفاده می کنند و حتی ممکن است از یک رمز عبور برای چندین حساب استفاده کنند.

از این رو مهاجمان می توانند با سوء استفاده از این ضعف امنیتی و به کار گیری تکنیک های مختلفی همچون Brut Force و یا حملاتی مانند فیشینگ و مهندسی اجتماعی، امنیت حساب های کاربری را تهدید کنند، این در حالی است که حتی زمانی که سازمانها با اعمال سیاست های امنیتی کاربران را مجبور استفاده از گذرواژههای پیچیده می کنند، همواره این ضعف امنیتی سازمان ها را تهدید می کند چرا که به کارگیری رمز عبور به تنهایی کافی نیست و نیاز است که سازمان مکانیزم احراز هویت قوی تری همچون احراز هویت چند عاملی را پیاده سازی کند، MFA به استفاده از چندین عامل برای تأیید اینکه یک کاربر همان کسی است که میگوید از طریق ترکیبی از عوامل مانند:

- چیزی که شما می دانید (به عنوان مثال، شناسه کاربری و رمز عبور)

- چیزی که شما دارید (مثلاً یک سخت افزار یا نرم افزار توکن یا گواهی دیجیتال نصب شده روی دستگاه)

- چیزی که شما هستید (به عنوان مثال، یک نشانگر بیومتریک مانند به عنوان اثر انگشت یا الگوی عنبیه)

احراز هویت تطبیقی یا متنی، علاوه بر رمزعبور و عامل دوم سایر ویژگی ها کاربر در طول تلاش برای ورود به سیستم، مانند زمان روز، مکان جغرافیایی و یا شبکه ( قابل و یا غیر قابل اعتماد) را به منظور ارزیابی ریسک قبل از اعطای دسترسی به کاربر را ارزیابی می کند. که برای پیاده سازی این مکانیزم میتوان تکنیک های زیر استفاده کرد:

- اعطای دسترسی به کاربر هنگامی که بر اساس ارزیابی امنیتی سطح ریسک کم ارزیابی شود

- در صورت ارزیابی و شناسایی سطح ریسک بحرانی، اعطای دسترسی مبتنی بر احراز هویت دو عاملی (2FA) اعطا خواهد شد.

به عنوان مثال، زمانی که یک کاربر در محل سازمان و شبکه محلی سازمان قرار دارد، مکانیزم احراز هویت تطبیقی از کاربر درخواست وارد کردن عامل دوم را نمی کند، چرا که کاربر در شبکه سازمانی قراردارد. حال اگر همان کاربر از یک شبکه عمومی یا خانگی درخواست دسترسی به سرویس های سازمانی را داشته باشد سیستم احراز هویت حتما از کاربر درخواست وارد کردن عامل دوم را خواهد کرد.

فناوری اطلاعات با حذف محدودیت های مکانی و زمانی دسترسی به سرویس هایی سازمانی را مهیا کرده است. امروزه تامین فضای کار مناسب برای کارمندان و تجهیزات اداری و نگهداری و پشتیبانی آن یکی از بخش های پرهزینه سازمان هاست.از طرفی در کلان شهر ها تررد کارکنان در سطح شهر جهت حضور در محل کار ضمن افزایش ترافیک شهری و آلودگی محیط زیست و تحمیل هزینه های متعدد در صنعت حمل و نقل و سلامت موجب افت توان کارکنان می گردد.

ایجاد بستر امن جهت ارائه سرویس های سازمانی به کارکنان دورکار یکی از چالش های بحث برانگیز این حوزه است. از طرفی توسعه برنامه ها و سرویس های ابری عملا مرزهای شبکه های سازمانی را محو کرده اند، که این امر منجر به استفاده بیش از پیش تجهیزات شخصی (BYOD) در دسترسی و استفاده از سرویس های سازمانی شده است، که عملا سطح حمله سازمان ها را به شدت گسترش داده است، . بر اساس گزارش اخیر حریم خصوصی Ponemon Sullivan بیش از ۶۸ درصد پاسخ دهندگان می گویند که حملات علیه نقاط پایانی (endpoint) طی ۱۲ ماه گذشته افزایش یافته است. و گزارش بررسی نقض داده های Verizon نشان داد که ۳۰ درصد از نقض ها شامل بدافزار است که ایستگاه های کاری را تحت تاثیر قرارداده اند.

امروزه، عملاً هیچ استانداردی برای پیکربندی دستگاه های تلفن همراه شخصی برای استفاده در محیط های مجاز (BYOD) وجود ندارد. برخی از آسیب های استفاده از تجهیزات شخصی و مخصوصا دستگاه های تلفن همراه BYOD عبارتند از:

- نشت داده ها

- شبکه های بی سیم نا امن

- جعل ترافیک های شبکه

- آسیب پذیری های اصلاح نشده در دستگاه های روت شده یا جیلبریک شده

- بدافزارا و نرم افزارهای جاسوسی

- پروتکلهای رمزنگاری معیوب یا شکسته

- مدیریت نادرست جلسات

در نهایت، زمانی که مجوزهای دسترسی را بر اساس روش های قدیمی و اعتماد پیشفرض اعطا می شود، سازمانها همواره در معرض خطر هستند چرا که. بسیاری از حملات به واسطه کارمندان و پیمانکاران سابق صورت گرفته اند، یک دستگاه گم شده یا دزدیده شده میتواند رمزهای عبوری را که امکان رخنه در شبکه را فراهم می کند را آشکار کند. به همین دلیل است که بهره گیری از رویکرد Zero Trust بسیار حیاتی است.

همانطور تمرکز مجرمان سایبری بر روی طیف گسترده ای از سرویس ها و دستگاه های متصل به شبکه است، تیم های امنیتی نیز نیازمند ابزاری جهت افزایش دید و شناسایی بهتر هر دستگاه متصل به شبکه دارند. محیطهای هویت سازمانی امروزی از سیستمهای مختلفی تشکیل شدهاند که ممکن است شامل دستگاههای شبکه، سرورها، خدمات دایرکتوری و برنامههای ابری باشد. مدیریت هویتی که در این سیستمهای مختلف قرار دارد میتواند به سرعت به یک چالش اداری بزرگ تبدیل شود که بر کاربران و دسترسی به سامانه ها تأثیر منفی بگذارد.

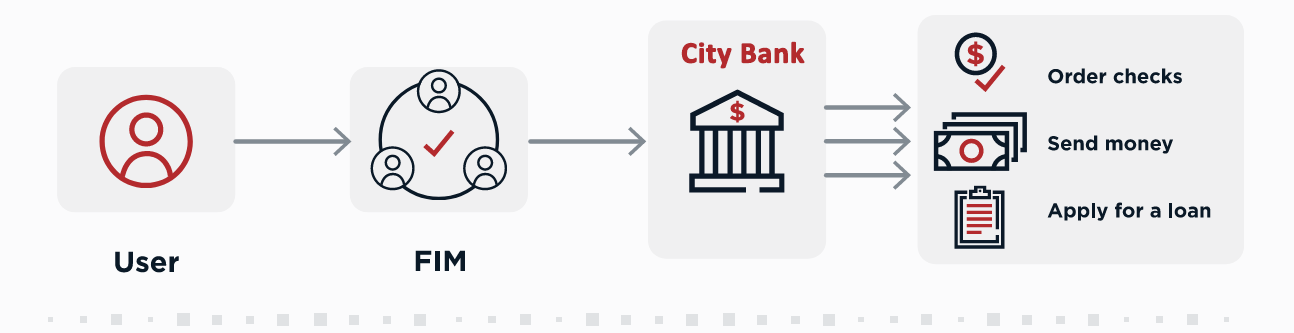

Federated Identity روشی برای پیوند دادن هویت کاربر در چندین سیستم مدیریت هویت جداگانه است. این اجازه می دهد تا کاربران با حفظ امنیت به سرعت بین سیستم ها حرکت کنند. Federated Identity چندین مشکل دسترسی و امنیت مشترک را برای سازمان ها حل می کند. سازمانها میتوانند دسترسی کاربران را مدیریت کنند، و با استفاده از ابزارهای امنیتی مانند MFA (Multi Factor Authentication) و SSO (Single Sing on)، دسترسی آسان به برنامهها را فراهم کنند.

به عنوام مثال Federated Identity قابلیتی فراهم می کند که کاربر با یک بار احراز هویت در سطح یکی از سامانه های سازمانی به سایر سامانه های که حق دسترسی به آنها را دارد، بدون احراز هویت مجدد دسترسی داشته باشد. که این امر مزیت های فراوانی ازجمله موارد ذیل را به همراه دارد:

- توسعه سیاست های رمزهای پیچیده در سطح کل سامانه ها به صورت متمرکز

- ایجاد یک نقطه مرکزی جهت مدیریت، ایجاد و حذف دسترسی های اعطاء شده.

- اجتناب از به کار بردن رمز های عبور متفاوت و ساده در دسترسی به سامانه ها

- فعال سازی قابلیت MFA به ازای کلیه سامانه ها

- ثبت رویداد ها و لاگ تراکنش های کاربر در سطح کلیه سامانه ها به صورت متمرکز

در نظر داشته باشید FIM با SSO متفاوت است و دو مفهوم مجزا را ارائه می دهد. SSO به معنی احراز هویت کاربر با یک کلیک در سطح یک سامانه است، در حالی که FIM به معنی احراز هویت کاربر در سطح چندیدن سازمان و سامانه است.

ویژگی های کلیدی و الزامی یک راهکار IAM قدرمتند

احراز هویت (Authentication): اطمینان حاصل میکند که هر کاربر یا دستگاهی که به سیستم دسترسی دارد، هویت خود را اثبات کرده است. این ممکن است از طریق رمز عبور، کارت هویت، یا مکانیزمهای احراز هویت دومرحلهای همچون FIDO, UAF, and U2F باشد.

کنترل دسترسی (Access Control): مدیریت دسترسیها به منابع را بر اساس هویت افراد و شناسه دستگاهها انجام میدهد. به این ترتیب، تنها افراد یا دستگاههای مجاز دسترسی به اطلاعات حساس را خواهند داشت.

نظارت (Monitoring): امکانات نظارت و ثبت وقایع در سیستم IAM، به مدیران امکان مشاهده فعالیتها و دسترسیهای کاربران را میدهد. این نظارت بر مبنای رویدادها (events) و زمانهای ورود به سیستم انجام میشود.

Least Privilege (کمترین امتیاز): این اصل در IAM به این معنا است که هر کاربر یا دستگاه تنها دسترسیهای لازم برای انجام کارهای مشخص را دریافت میکند و دسترسی به منابع غیرضروری از او باز میماند.

احراز هویت مداوم (Continuous Authentication): این اصل به معنای ادامه احراز هویت در طول زمان است. به جای اینکه یکبار احراز هویت انجام شود، سیستم به صورت مداوم هویت کاربر یا دستگاه را بررسی میکند تا مطمئن شود که هویت هنوز معتبر است.

از طریق این اصول IAM، سازمانها میتوانند امنیت خود را تقویت کرده و اساسیترین مفاهیم اصل Zero Trust را پیاده کنند تا در مقابل تهدیدات امنیتی محافظت کافی داشته باشند.

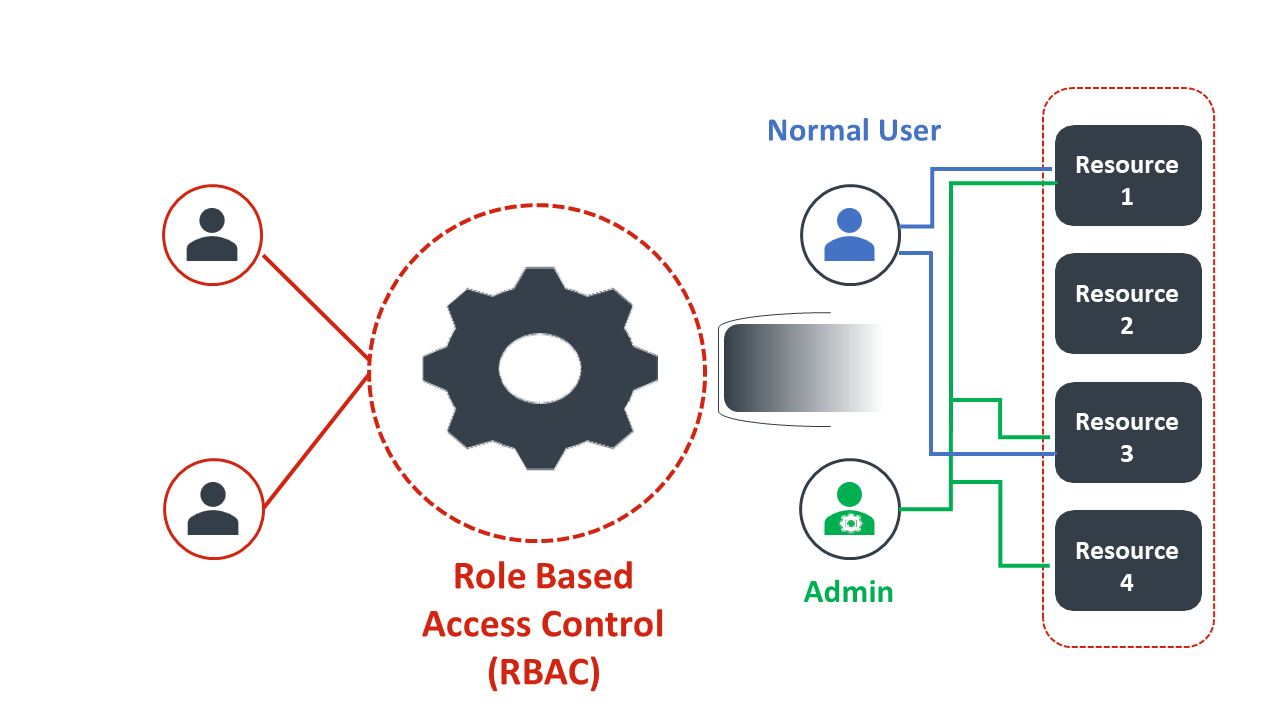

IAM و مفهموم Role-Based Access Management (RBAC)

مدیریت کاربران و اعطاء مجوز های دسترسی به هر کاربر در سازمان های یک چالش بزرگ است، مدیریت دسترسی بر اساس نقش یا همان Role-Based Access Management (RBAC) یک رویکرد مدیریت دسترسی است که بر مبنای نقشهایی که کاربران در یک سازمان دارند، تعیین میشود. این رویکرد امکان مدیریت دسترسیها و امتیازات به صورت سلسله مراتبی و گروهبندی شده را فراهم میکند. در RBAC، هر نقش با مجموعهای از ویژگیها و دسترسیها مرتبط است و افراد بر اساس نقش خود دسترسی به منابع مشخصی را دارند. این رویکرد از اساسی ترین اجزار راهکار IAM است.

مفاهیم اصلی RBAC عبارتند از:

نقش (Role): یک گروه از دسترسیها و امتیازات که به صورت مجموعهای تعریف شده و به یک یا چند کاربر اختصاص داده میشود. نقشها میتوانند مرتبط با شغل، وظیفه یا واحد سازمانی باشند.

کاربر (User): فردی که در سیستم شناسایی شده و به نقشها و دسترسیها اختصاص داده میشود.

مجوز (Permission): حقوق مشخصی که به کاربران با توجه به نقشهایشان اختصاص مییابد. این مجوزها میتوانند دسترسی به منابع مختلف یا انجام عملیات خاص را شامل شوند.

مزایای استفاده از Role Based Access Management (RBAM)

با استفاده از RBAC، مزایا ویژهای برای سازمانها فراهم میشود:

سهولت مدیریت: مدیران میتوانند به سادگی نقشها و دسترسیها را بدون نیاز به تغییرات مستقیم در حسابهای کاربری مدریت کنند.

Least Privilege: از آنجا که دسترسیها بر اساس نقشها تعیین میشوند، امکان کاهش حقوق دسترسی به میزان لازم برای انجام کارها وجود دارد.

حسابرسی (Auditability): به منظور افزایش امکان نظارت و ثبت وقایع، می بایست نقشها و دسترسیها به صورت سلسله مراتبی و منظم مدیریت شوند.

امنیت تشدید شده: با اجتناب از اختصاص مستقیم دسترسی به کاربران، امکان کنترل بهتری بر روی امنیت سیستم فراهم میشود.

آیا RBAC یک رویکرد موثر است ؟

بهره گیری از راهکار RBAC می تواند مثل یک شمشی دولبه باشد چرا که عدم دقت در اعطاء دسترسی ها ممکن است منجر به ایجاد دسترسی ناخواسته گروهی از کاربران به سامانه ها را به همراه داشته باشد از این رو برای پیادهسازی RBAC، نقشها، دسترسیها و کاربران می بایست با دقت تعریف شده و مدیران سیستم مسئولیت تخصیص و مدیریت این نقشها را به عهده میگیرند.

هرچند که RBAC (مدیریت دسترسی بر اساس نقش) دارای مزایا و کاربردهای زیادی است، اما نیز میتواند با معایبی همراه باشد. در زیر، به برخی از معایب احتمالی RBAC اشاره میشود:

پیچیدگی مدیریت: در سازمانهای بزرگ با تعداد زیادی نقش، کاربر، و دسترسی، ممکن است پیچیدگی مدیریت افزایش یابد. تعیین، مدیریت، و رصد نقشها و دسترسیها ممکن است زمانبر و دشوار شود.

نقشهای اضافی: ممکن است در سازمانها به دلیل نیازهای خاص، نقشهای اضافی ایجاد شوند که موجب افزایش پیچیدگی سیستم شود. در نتیجه، سازمان باید با دقت نقشها را تعریف کرده و مدیریت کند.

استفاده نامتوازن از امتیازات: اگر نقشها یا دسترسیها به نحو نادرست تعریف شوند، ممکن است برخی کاربران امتیازات بیش از حد یا کمتر از حد نسبت به نیازهای واقعی خود داشته باشند. این موضوع ممکن است باعث کاهش امنیت سیستم شود.

کنترل زمان واقعی: RBAC به صورت ثابت تعریف میشود و به راحتی تغییر نمیکند. در صورتی که نیاز به تغییرات فوری دسترسیها وجود داشته باشد (برای مثال در مواقع اضطراری)، ممکن است RBAC نتواند به خوبی پاسخ دهد.

مشکلات مقیاسپذیری: در برخی از موارد، به خصوص در سازمانهای بزرگ، مدیریت RBAC ممکن است با مشکلات مقیاسپذیری مواجه شود. زمانی که تعداد نقشها و کاربران بسیار زیاد باشد، اجرای RBAC ممکن است موجب کاهش کارایی سیستم شود.

با این وجود، با توجه به مزایا و معایب، RBAC همچنان یک رویکرد موثر و پرکاربرد در مدیریت دسترسی در سیستمها و شبکههای اطلاعاتی به شمار میآید.