Zero Trust چییست ؟

چگونه نفوذگران از مرزبندی های محو شده برای گسترش حمله و دور زدن کنترل های دسترسی استفاده می کنند

چطور Zero Trust می تواند این چالش را مرتفع سازد

Zero Trust | بررسی چشم انداز تهدیدات مدرن

گسترش روز افزون استفاده از فناوری اطلاعات ماهیت کسب و کار های امروزی رو به طور کامل متحول کرده است، به طبع همین تحول برنامه ها و داده های تجاری نیز به طور فزاینده ای توسعه و گسترش یافته اند به نحوی که داده های تجاری امروز رو نمی توان تنها در یک مرکزداده متصور شد چرا که با افزایش سرویس های ابری و سرعت بالای پیاده سازی سرویس ها در این نوع بستر ها مرزهای مراکزداده خصوصی را شکسته اند و عملا داده های سازمانی در سطح گسترده ای پراکنده شده اند.

همزمان با این توسعه و تسهیل دسترسی کاربران به سیستم ها شاهد افزایش تعداد ایستگاه های کاری هستیم که خارج از شبکه سازمان هستیم و عملا با گسترش کاربران دورکار و استفاده از تجهیزات شخصی جهت انجام امور تجاری سازمان عملا شبکه های سنتی در حال ناپدید شدن هستند، این امر در کنار مزیت هایی که برای سازمان ها در زمینه توسعه کسب و کار خود ایجاد کرده است منجر شده است که سطح حمله سازمان ها به شدت گسترده شود و در معرض تهدیدات متنوعی قرار گیرد.

همراستا با این تغییر و تحول عظیم، تهدیدات و تکنیک های مهاجمان نیز هر لحظه در حال تکامل و پیچیده شدن است.مدل های امنیتی سنتی با این فرض پیاده سازی شده اند که هر چیزی که در داخل شبکه سازمان قرار دارد مورد اعتماد است. اما گسترش این اعتماد به طور خودکار به هر دستگاه یا کاربر، سازمان را در معرض خطر قرار می دهد، چرا که در صورتی که هر یک عمدا یا ناخواسته به خطر بیفتند مهاجمان و بد افزار ها دسترسی کامل و بدون محدودیتی به منابع اطلاعاتی سازمان خواهند داشت.

اعتماد اینگونه منجر می شود که عملا مرزهای امنیتی سازمان دور زده شده و به مهاجمان اجازه حرکات جانبی را داده شود و مهاجمان به راحتی می توانند به داده های ارزشمند سازمان را با سو استفاده از این اعتماد دسترسی داشته و منجر به بازنشر، سرقت و یا از بین رفتن آنها شوند.

محدودیت های سیستم کنترل دسترسی سنتی در مقایسه با Zero Trust

استراتژیهای کنترل دسترسی سنتی ذاتاً به یک کاربر یا دستگاه در شبکه اعتماد دارند. این مفهوم اعتماد اغلب بر اساس موقعیت مکانی کاربر یا دستگاه است: اگر آنها در شبکه هستند، قابل اعتماد هستند. اما با ادامه گسترش شبکه و از بین رفتن مرزبندی ها محیط شبکه، ایمن سازی منابع شبکه بیش از پیش غیرممکن می شود.

اکنون دیگر کاربران از دفاتر خانگی و دستگاه های تلفن همراه به شبکه شرکت دسترسی دارند. منابع شرکتی نیز به طور فزاینده ای در مکان های متعدد، فراتر از شبکه های سنتی، مانند ابرهای خصوصی و عمومی، قرار می گیرند.

برای غلبه بر محدودیت های کنترل دسترسی سنتی، سازمان ها به راه حلی نیاز دارند که موارد زیر را در بر گیرد:

- احراز هویت و تائید مداوم کاربران و دستگاه ها.

- تقسیم بندی شبکه به محدوده های کوچکتر که منجر به محدود کردن تأثیر یک تهدید کمک می کند و نقاط کنترل بیشتری را ایجاد می کند.

- اعطای حداقل دسترسی برای کاربران و دستگاهها، به نحوی که کاربران فقط دسترسی لازم برای انجام نقشهایشان داده میشود، که این امر منجر می شود در صورت بروز حمله و به خطر افتادن دستگاه یا کاربر تاثیر حمله در حد دسترسی اعطا شده به کاربر یا دستگاه باشد.

در واقع با گسترش شبکه و سرویس ها و از بین رفتن مرزهای ارتباطی عملا نمی توان به هیچ دستگاهی اعتماد کرد، چرا که در خیلی از موارد تجهیزات یا خارج از شبکه هستند و یا در دسترس نیستند و عملا مکانیزم های پویش و اطمینان از عدم وجود آلودگی در این شرایط ناکارآمد می شوند و هیچ راهی برای اطمینان از عدم آلودگی تجهیزات و کاربران مهیا نیست، و به ناچار می بایست کلیه تجهیزات و کاربرانی که به نحوی می خواهند به شبکه متصل شوند را آلوده در نظر گرفت.

نگاهی به اصول اولیه اعتماد صفر یا همان ZERO Trust

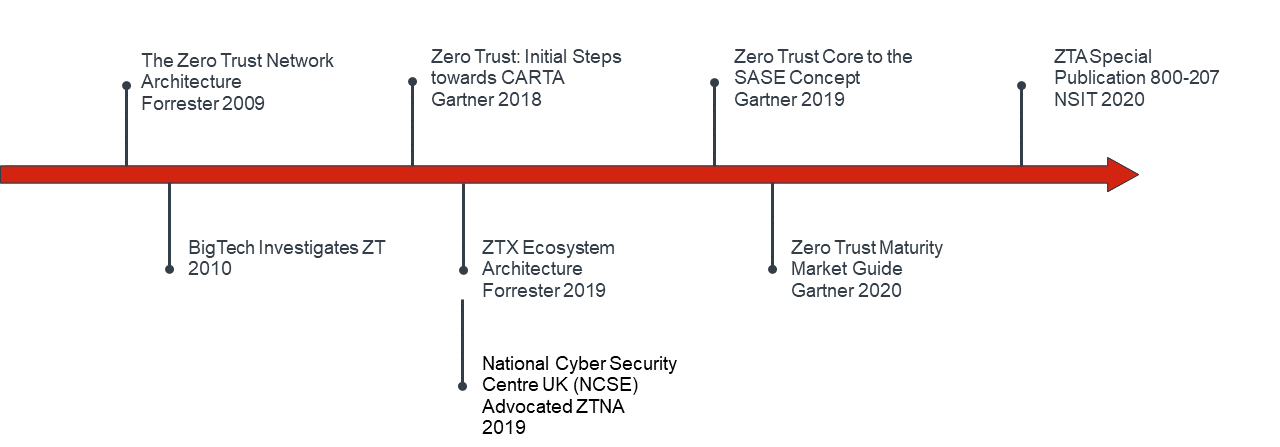

مدل اعتماد صفر مفهومی است که توسط جان کیندرواگ در حین کار در تحقیقات Forrester در سال ۲۰۰۹ معرفی شد. Zero Trust مدل امنیتی سنتی مبتنی بر محیط را به چالش می کشد که در آن یک فایروال از شبکه شرکتی قابل اعتماد در برابر اینترنت نامعتبر محافظت می کند.

اگر بخواهیم منصف باشیم، عملکرد مدل مبتنی بر محیط(Perimeter-Based model) به نحوی نیست که بخواهیم شبکه ها به صورت دو دسته سیاه و سفید در نظر بگیریم و اعتماد را مبتنی بر شبکه های قابل اعتماد و غیر قابل اعتماد دسته بندی کنیم. در طول سال ها، رویکرد مبتنی بر محیط (Perimeter-Based model) بر مبنای مفاهیم اینجا و آنجا بهینه سازی شده است. به عنوان مثال، مناطق غیرنظامی (DMZs) معمولاً برای وبسایتها و برنامههای عمومی ایجاد میشوند که در صورت تمایل، «تا حدودی قابل اعتماد» هستند.

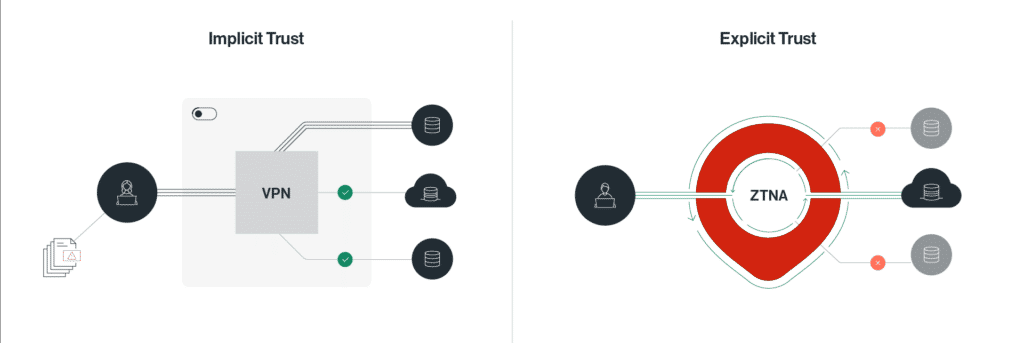

شبکههای خصوصی مجازی (VPN) برای گسترش (یا سوراخ کردن، بسته به دیدگاه شما) شبکه سازمانی به کاربران راه دور و تلفن همراه استفاده میشوند. و شبکههای محلی مجازی (VLAN) و کنترلهای دسترسی برای بخشبندی بخشهای حساس، مانند منابع انسانی از بقیه شبکه استفاده میشوند.اما رویکرد مبتنی بر محیط به امنیت یک اشکال ذاتی دارد: وآن این است که این مدل یک اعتماد ضمنی بیش از حد را اعطا می کند. پس از اتصال، چه به طور مستقیم و چه با استفاده از VPN، در کنار بقیه سرویس دهنده های شبکه داخلی مورد اعتماد خواد بود.

Zero Trust ( اعتماد صفر) امنیت را از اعتماد ضمنی (Implicit) که مبتنی بر مکان شبکه یک کاربر یا دستگاه است دور می کند. در مدل Zero Trust اعتماد بر اساس هر ارتباط ارزیابی می شود. با Zero Trust، مکان شبکه یا آدرس IP شما دیگر مفهومی از اعتماد را منتقل نمی کند. مدل Zero Trust مستلزم آن است که اعتماد به واسطه بررسی داده هایی که از کنترلهای مبتنی بر هویت (Identity) و کنترل اطلاعاتی که به صورت ضمنی از سیستم کاربر دریافت می شود ارزیابی شده و سپس دسترسی بر اساس اصول امنیتی با حداقل سطح دسترسی مورد نیاز به کاربر اعطاء گردد.

Zero Trust با یک وضعیت انکار پیش فرض (Implicit Deny)برای همه و همه چیز شروع می شود – یعنی Zero Trust. در یک مدل با اعتماد صفر، هر زمان که کاربر یا دستگاهی درخواست دسترسی به یک منبع را می دهد، هویت آنها باید قبل از اعطای دسترسی تأیید شود. راستیآزمایی نه تنها بر اساس هویت کاربر/دستگاه، بلکه سایر ویژگیها، از جمله اطلاعات ضمنی (مانند تاریخ و زمان)، موقعیت جغرافیایی، و وضعیت امنیتی دستگاه صورت میگیرد.

باید در نظر داشته باشید که اعطای دسترسی به منزله اعتماد کامل نیست، و فقط به این دلیل که کاربر یا دستگاهی به یک منبع دسترسی پیدا کرده است می توانه آزادنه در شبکه پرسه بزند.در مدلZero Trust دسترسی در سطح بسیار دقیق و متناسب با نیاز کاربر فقط به منبع خاصی برای مدت زمان محدود اعطا می گردد نه کل شبکه.

عنصر کلیدی مدل Zero Trust این است که پس از اعطای دسترسی و ایجاد اعتماد، این اعتماد باید به طور مداوم مورد ارزیابی مجدد قرار گیرد و در صورتی که هر یک از ویژگی های مهم امنیتی کاربر یا تجهیز تغییر کند ممکن است در لحظه اعتماد لغو شده و دسترسی به منبع قطع گردد.

دسترسی صفر اعتماد (Zero Trust Access) مبتنی بر مدل اعتماد صفر (Zero-Trust) است که پایه و اساس آن بر دانستن و کنترل اینکه چه کسی و چه چیزی به شبکه دسترسی دارد تمرکز دارد.کنترل دسترسی مبتنی بر نقش (RBAC) جزء حیاتی Zero Trust Access است. که تنها با شناسایی قطعی یک کاربر، میتواند سطح دسترسی مناسب را بر اساس نقش کاربر اعطا کند.

درک مزیت های Zero Trust

برای ایجاد امنیت مؤثر در چشمانداز تهدید مدرن، می بایست رویکرد سازمانها از تلاش برای محافظت از محیطهای پویای شبکه به محافظت از برنامهها و دادههای پراکنده کاربران، سیستمها، دستگاهها و دیگر منابع حیاتی تغییر کند. یک استراتژی اعتماد صفر، دید و حفاظت جامعی را در بین دستگاهها، کاربران، نقطه پایانی، سرویس های ابری و زیرساختها را با رویکرد امنیت «هرگز اعتماد نکن، همیشه ارزیابی و بررسی کن» ارائه میکند.

راهکار اعتماد صفر یا Zero Trust مزیت های فراوانی از جمله موارد زیر را برای سازمان ها به ارمغان می آورد:

- کاهش ریسک های امنیتی : هنگامی که به صورت پیش فرض به هر دستگاه یا کاربر در شبکه خود اعتماد می کنید، در صورتی که هر کدام به طور عمدی یا ناخواسته به خطر بیفتد عملا سازمان خود را در معرض خطر قرار می دهید. اعتماد صفر با محدود کردن دسترسی شبکه برای کاربران و همچنین با احراز هویت به طوری که آنها فقط به داده ها و سیستم های مربوط به نقش یا موقعیت خود در سازمان دسترسی داشته باشند، نقاط آسیب پذیری را از بین می برد.

- افزایش دید یا Visibility: با توجه به احراز هویت کاربران و اعطای دسترسی مبتنی بر نام کاربری عملا در هر لحظه مشخص است که چه کسی به چه منبعی از شبکه متصل است.

- توسعه امنیت : با ZTNA امنیت را میتوان فراتر از لایه شبکه گسترش داد، برخلاف VPN که منحصراً بر روی لایه شبکه تمرکز می کند، ZTNA یک لایه بالا می رود و به طور موثر امنیت و دسترسی به برنامه ها را مستقل از شبکه فراهم می کند.